CCNA Security

1. Quais são as

fases básicas de ataque que podem ser usados por um vírus ou

worm em ordem sequencial?

sonda, penetrar,

persistem, propagar, e paralisar

_______________________________________________________________

2. Quais são os

dois são características de ataques de negação de serviço?

(Escolha dois.)

Eles tentam

comprometer a disponibilidade de uma rede, host ou aplicativo. *

Exemplos incluem

ataques smurf e pingue dos ataques de morte. *

_______________________________________________________________

3. Os usuários

relatam ao helpdesk que os ícones geralmente vistos na barra de menu

estão aparecendo aleatoriamente em suas telas de computador. O que

poderia ser uma razão que os computadores estão exibindo estes

gráficos aleatórios?

Um vírus infectou

os computadores. *

_______________________________________________________________

4. Quais são os

três tipos de ataques de acesso? (Escolha três.)

buffer overflow *

redirecionamento de

porta *

exploração

confiança *

_______________________________________________________________

5. O que ocorre

durante um ataque de falsificação?

Um dispositivo

falsifica dados para obter acesso a informações privilegiadas. *

_______________________________________________________________

6. O que é uma

característica de um Cavalo de Tróia?

Um Cavalo de Tróia

pode ser transportada em um vírus ou worm. *

_______________________________________________________________

7. Qual fase de

redução do verme requer compartimentalização e segmentação da

rede para diminuir ou parar o worm e evitar anfitriões atualmente

infectadas de segmentação e infectar outros sistemas?

fase de contenção

*

_______________________________________________________________

8. Quais são as

duas afirmações são características de um vírus? (Escolha dois.)

Um vírus

tipicamente requer a ativação do usuário final. *

Um vírus pode estar

dormente e depois ativar em um momento ou data específica. *

_______________________________________________________________

9. O que é uma

varredura de ping?

Uma varredura de

ping é uma técnica de digitalização em rede que indica os

anfitriões vivos em um intervalo de endereços IP. *

_______________________________________________________________

10. Que tipo de

ameaça à segurança pode ser descrito como um software que atribui

a outro programa para executar uma função específica indesejada?

vírus*

_______________________________________________________________

11. Um funcionário

descontente está usando Wireshark para descobrir nomes de usuários

Telnet administrativas e senhas. Que tipo de ataque à rede é que

isto descreve?

reconhecimento*

_______________________________________________________________

12. O que ocorre

durante a persistir fase de um ataque de worm?

modificação de

arquivos de sistema e configurações do Registro para garantir que o

código de ataque está em execução *

_______________________________________________________________

13. Quais são os

três principais componentes de um ataque de worm? (Escolha três.)

permitindo

vulnerabilidade *

payload *

mecanismo de

propagação *

_______________________________________________________________

14. Um administrador

de rede detecta sessões desconhecidas envolvendo a porta 21 na rede.

O que poderia estar causando essa violação de segurança?

Um FTP Trojan Horse

está em execução. *

_______________________________________________________________

15. Quais são as

três metas de um ataque de varredura de portas? (Escolha três.)

determinar possíveis

vulnerabilidades *

identificar os

serviços ativos *

identificar sistemas

operacionais *

_______________________________________________________________

16. Como é um

ataque Smurf conduzido?

através do envio de

um grande número de solicitações de ICMP para endereços de

difusão dirigidas a partir de um endereço de origem falsificado na

mesma rede *

_______________________________________________________________

17. Qual método de

ataque no acesso implica um programa de software tentando descobrir

uma senha do sistema, usando um dicionário eletrônico?

ataque de força

bruta*

_______________________________________________________________

18 soluções de

segurança de duas redes, que pode ser usado para atenuar os ataques

de negação de serviço? (Escolha dois.)

tecnologias

anti-falsificação *

sistemas de

protecção contra intrusões *

_______________________________________________________________

19. Qual fase de

redução do verme envolve encerra o processo do worm, removendo

arquivos modificados ou configurações do sistema que o verme

introduzidas, e remendar a vulnerabilidade que o worm usado para

explorar o sistema?

tratamento*

_______________________________________________________________

20. Qual

característica que melhor descreve o domínio de Conformidade de

segurança de rede, conforme especificado pelo ISO / IEC?

o processo de

assegurar a conformidade com as políticas de segurança da

informação, normas e regulamentos *

_______________________________________________________________

21. Qual afirmação

descreve telefone parvos?

Um hacker imita um

tom usando um apito para fazer chamadas gratuitas de longa distância

em uma rede telefônica analógica. *

_______________________________________________________________

22. Quais são as

duas declarações descrevem ataques de acesso? (Escolha dois.)

Os ataques de senha

pode ser implementado usando métodos de força bruta ataque, cavalos

de Tróia, ou sniffers. *

Ataques de buffer

overflow gravar dados para além da memória buffer alocado para

sobrescrever dados válidos ou explorar sistemas para executar código

malicioso. *

_______________________________________________________________

23. Qual afirmação

caracteriza com precisão a evolução da segurança na rede?

ameaças internas

podem causar danos ainda maiores do que as ameaças externas. *

_______________________________________________________________

24. Quais três

opções descrever as fases de mitigação verme? (Escolha três.)

A fase de contenção

requer o uso de ACLs de entrada e saída nos roteadores e firewalls.

*

Os patches fase de

inoculação sistemas não infectados com o patch fornecedor

apropriado para a vulnerabilidade. *

A fase de tratamento

desinfecta sistemas ativamente infectados. *

_______________________________________________________________

25. Um atacante está

usando um portátil como um ponto de acesso não autorizado para

capturar todo o tráfego de rede a partir de um usuário-alvo. Que

tipo de ataque é isso?

homem no meio*

_______________________________________________________________

26. O que é

considerado um método válido de garantir o plano de controle no

âmbito Cisco NFP?

autenticação do

protocolo de roteamento *

_______________________________________________________________

27. A varredura de

portas é classificado como o tipo de ataque?

ataque de

reconhecimento *

_______________________________________________________________

28. Que tipo de

software normalmente usa uma placa de rede em modo promíscuo para

capturar todos os pacotes de rede que são enviadas através de uma

LAN?

packet sniffer *

_______________________________________________________________

29. Quais são as

duas razões para garantir o plano de dados no âmbito Cisco NFP?

(Escolha dois.)

para proteger contra

ataques de negação de serviço *

para fornecer

controle de largura de banda *

_______________________________________________________________

30. Quais são os

três componentes da segurança da informação? (Escolha três.)

disponibilidade*

confidencialidade *

integridade*

_______________________________________________________________

31. Qual domínio da

segurança da rede deve conter um documento que especifica o nível

de acesso que o pessoal universitários têm para o servidor de

registros dos alunos?

política de

segurança*

_______________________________________________________________

32. Quais

organização de segurança seria mais provável coordenar a

comunicação entre especialistas em segurança em várias agências

norte-americanas, quando um ataque de segurança foi lançado?

CERT *

_______________________________________________________________

33. Como seria

limitar o tipo e número de caracteres de entrada em uma página de

ajuda da web com segurança na rede?

Ele impede hacking.

*

_______________________________________________________________

34. O que é uma

característica de um cavalo de Tróia que se refere à segurança da

rede?

Malware está

contido em um programa executável aparentemente legítima. *

_______________________________________________________________

35. O que causa um

estouro de buffer?

tentar escrever mais

dados para uma localização de memória do que a localização pode

conter *

CCNA Security

1.

Consulte a

exposição. Quais são as duas peças de informações pode ser

obtida a partir da mensagem gerada? (Escolha dois. )

Esta mensagem é uma

mensagem de notificação de nível cinco. *

Esta mensagem indica

que marcas de tempo de serviço têm sido globalmente ativado. *

_______________________________________________________________

2. Por padrão, o

número de segundos de atraso entre as tentativas de login virtuais é

chamado quando o comando de bloco para o login está configurado?

um*

_______________________________________________________________

3.

Consulte a

exposição. Os routers R1 e R2 estão ligados através de uma

ligação série. Um roteador é configurado como o mestre NTP, eo

outro é um cliente NTP. Quais duas peças de informação pode ser

obtida a partir da saída parcial do comando associações mostram

NTP detalhes sobre R2? (Escolha dois. )

Roteador R1 é o

mestre, e R2 é o cliente. *

O endereço IP de R2

é 192. 168. 1. 2. *

_______________________________________________________________

4. Quais são duas

características do assistente de Auditoria SDM Segurança? (Escolha

dois. )

Ele exibe uma tela

com Fix-it caixas de verificação para permitir que você escolha

quais potenciais alterações de configuração relacionadas à

segurança de implementar. *

Ele exige que os

usuários primeiro identificar quais interfaces do roteador se

conectar à rede interna e que se conectam à rede externa. *

_______________________________________________________________

5. Se AAA já está

ativado, que três passos CLI são necessários para configurar um

roteador com uma visão específica? (Escolha três.)

atribuir uma senha

secreta para a visão *

atribuir comandos

para a visualização *

criar uma exibição

usando o comando analisador viewview-name *

_______________________________________________________________

6.

Consulte a

exposição. Qual afirmação sobre a conta de JR-Admin é verdade?

JR-administrador

pode emitir de ping e recarregar comandos. *

_______________________________________________________________

7. Qual prática

recomendada de segurança impede que os atacantes executar a

recuperação de senha em um roteador Cisco IOS com a finalidade de

obter acesso ao modo EXEC privilegiado?

Localize o roteador

em uma sala trancada seguro que é acessível apenas ao pessoal

autorizado. *.

_______________________________________________________________

8. Quais as três

opções podem ser configuradas pela Cisco AutoSecure? (Escolha

três.)

CBAC *

banner de segurança

*

permitir senha

secreta *

_______________________________________________________________

9.

Consulte a

exposição. Baseado na saída do comando show running-config, que

tipo de visão é APOIO?

SuperView, contendo

SHOWVIEW e vistas VERIFYVIEW *

_______________________________________________________________

10. Quais as três

serviços em um roteador não Cisco SDM One-Step Lockdown permitir?

(Escolha três.)

acesso via SSH para

o roteador *

serviço de

criptografia de senha *

firewall em todas as

interfaces externas *

_______________________________________________________________

11. Um administrador

definiu uma conta de usuário local com uma senha secreta no roteador

R1 para uso com SSH. Quais as três etapas adicionais são

necessárias para configurar R1 para aceitar conexões SSH única

criptografados? (Escolha três.)

configurar o nome de

domínio IP do roteador *

gerar as chaves SSH

*

ativar sessões vty

SSH de entrada *

_______________________________________________________________

12. Qual afirmação

descreve a operação do assistente de Auditoria Cisco SDM Segurança?

O assistente compara

a configuração do roteador contra configurações recomendadas. *

_______________________________________________________________

13. Um administrador

precisa criar uma conta de usuário com acesso personalizado para

comandos EXEC mais privilegiadas. Qual comando privilégio é usado

para criar essa conta personalizada?

privilégio exec

nível 2 *

_______________________________________________________________

14. Quais as três

áreas de segurança do roteador deve ser mantida para garantir um

roteador de borda no perímetro da rede? (Escolha três.)

segurança física*

segurança do

sistema operacional *

endurecimento router

*

_______________________________________________________________

15. Qual o serviço

está ativado em um roteador Cisco, por padrão, que pode revelar

informações importantes sobre o roteador e, potencialmente,

torná-lo mais vulnerável a ataques?

CDP *

_______________________________________________________________

16. Quais são as

duas operações são necessárias para implementar Cisco SDM

One-Step bloqueio? (Escolha dois. )

Escolha o recurso de

bloqueio One-Step. *

Entregar as

alterações na configuração do roteador. *

_______________________________________________________________

17. Qual é a

afirmação corresponde comandos da CLI para o assistente SDM que

executa funções de configuração semelhantes?

auto garantir

comando EXEC privilegiado ea SDM Assistente de bloqueio One-Step *

_______________________________________________________________

18. Consulte a

exposição. Qual é o significado de segredo 5 na saída gerada?

A senha do

administrador é hash usando MD5. *

_______________________________________________________________

19. Quais as três

comandos são necessários para restaurar um bootset primária a

partir de um arquivo seguro em um roteador em que a resiliência

Cisco IOS está habilitado? (Escolha três.)

Reiniciar o roteador

no modo de monitor ROM e exibir a bootset seguro nome da imagem Cisco

IOS usando o comando dir. *

Reiniciar o

roteador, entre no modo EXEC privilegiado, e exibir o nome bootset

seguro imagem do Cisco IOS usando o comando show flash.

Inicializar o

bootset seguro imagem do Cisco IOS usando o comando boot com o nome

do arquivo. *

Copie a imagem do

Cisco IOS bootset seguro para flash usando o comando de cópia do

IOS-de backup imagem flash.

Restaurar o arquivo

de configuração segura, utilizando o comando de cópia de backup

config-Flash.

Restaurar o arquivo

de configuração segura usando a bota-config seguro restaurar

comando nome do arquivo.

_______________________________________________________________

20. Que conjunto de

comandos são necessários para criar um nome de usuário de admin,

criptografar a senha usando MD5, e forçar o roteador para acessar o

banco de dados de nome de usuário interno quando um usuário tenta

acessar o console?

R1 (config) # nome

de usuário administrador segredo Admin01pa55

R1 (config) # line

con 0

R1 (config-line) #

login do *********** locais

_______________________________________________________________

21. Consulte a

exposição. Quais as duas declarações descrevem a configuração

atual de registro SDM? (Escolha dois. )

Todas as mensagens

com um nível de armadilha de 4 e inferior (mais crítica) serão

registrados. *

O endereço IP do

servidor syslog é 192. 168. 1. 3. *

_______________________________________________________________

22. Quais são as

duas características de strings da comunidade SNMP? (Escolha dois. )

SNMP somente leitura

seqüências de comunidade pode ser usado para obter informações a

partir de um dispositivo compatível com SNMP. *

SNMP de leitura e

gravação seqüências de comunidade pode ser usado para definir

informações sobre um dispositivo habilitado para SNMP. *

_______________________________________________________________

23. Qual é o mínimo

comprimento de chave módulo recomendado para chaves geradas para

usar com SSH?

1024 *

_______________________________________________________________

24. Quais são as

duas características se aplicam a superviews CLI acesso baseado em

função? (Escolha dois. )

Usuários conectados

a um superview pode acessar todos os comandos especificados nas

vistas CLI associados. *

Comandos não pode

ser configurado para uma superview específica. *

_______________________________________________________________

25. Consulte a

exposição. O que dois factos podem ser determinadas a partir da

saída de? (Escolha dois.)

Os arquivos de

imagem e configuração Cisco IOS foram devidamente protegidas. *

O recurso de

configuração Resilient Cisco IOS está habilitado. *

_______________________________________________________________

26. Quais são os

três requisitos que devem ser cumpridos se um administrador quer

manter configurações de dispositivos através de uma gestão segura

dentro da banda? (Escolha três.)

dispositivos de rede

configurado para acomodar SSH *

criptografia de todo

o tráfego de gerenciamento de acesso remoto *

conexão com

dispositivos de rede através de uma rede de produção ou da

Internet *

_______________________________________________________________

27. Por que o

comando usernamenamesecretpassword preferência sobre o comando

usernamenamepasswordpassword?

Ele usa o algoritmo

MD5 para criptografar senhas. *.

_______________________________________________________________

28. Quais são as

duas declarações descrevem os serviços implantados iniciais de

roteadores Cisco e recomendou alterações de configuração de

segurança? (Escolha dois.)

ICMP notificações

inacessíveis são ativadas por padrão, mas deve ser desabilitado em

interfaces não confiáveis. *

keepalives TCP são

desativados por padrão, mas deve ser ativado globalmente para evitar

certos ataques DoS. *

_______________________________________________________________

29. Qual comando é

utilizado para verificar a existência de um arquivo de imagem Cisco

IOS seguro?

mostrar bootset

seguro *

_______________________________________________________________

30. Quais são os

três tipos de pontos de vista estão disponíveis ao configurar o

recurso CLI acesso baseado em função? (Escolha três.)

exibição de raiz *

superview *

ver CLI *

_______________________________________________________________

31. Por que o nome

de usuário comando senha secreta preferência sobre o comando nome

de usuário senha senha?

Ele usa o algoritmo

MD5 para criptografar senhas. *

_______________________________________________________________

32. Qual afirmação

descreve a operação do assistente de Auditoria CCP Segurança?

O assistente compara

a configuração do roteador contra configurações recomendadas. *

_______________________________________________________________

33. Quais três

serviços não CCP One-Step Lockdown permitir? (Escolha três.)

acesso via SSH para

o roteador *

criptografia de

senha *

firewall em todas as

interfaces externas *

_______________________________________________________________

34. Consulte a

exposição. Quais são as três coisas ocorrer se um usuário tenta

fazer logon em quatro vezes dentro de 10 segundos e usa uma senha

incorreta? (Escolha três).

tentativas de login

virtuais subseqüentes do usuário são bloqueados por 60 segundos. *

É gerada uma

mensagem que indica o endereço de IP nome de utilizador e a fonte do

utilizador. *

Durante o modo

silencioso, um administrador pode efetuar login a partir do host

172.16.1.2. *

_______________________________________________________________

35. Quais as três

opções podem ser configuradas pela Cisco AutoSecure? (Escolha

três.)

CBAC *

banner de segurança

*

Ativar senha secreta

*

_______________________________________________________________

36. Qual afirmação

descreve o assistente de Auditoria CCP Segurança?

O assistente é

baseado na funcionalidade Cisco IOS AutoSecure. *

_______________________________________________________________

37. O comando deve

ser emitido em um roteador Cisco, que servirá como um servidor NTP

autoritário?

mestre NTP 1 *

CCNA

Security

1.

Por que a autenticação de banco de dados local preferido sobre uma

senha somente seu login?

Ele

fornece para autenticação e prestação de contas. *

_______________________________________________________________

2.

que armazena método de autenticação nomes de usuários e senhas no

roteador e é ideal para pequenas redes?

locais

AAA *

_______________________________________________________________

3.

No que diz respeito à Cisco Secure ACS, o que é um dispositivo

cliente?

um

roteador, switch, firewall, ou concentrador VPN *

_______________________________________________________________

4.

Ao configurar uma conexão Secure ACS Cisco, como é a interface de

configuração acessados?

Um

navegador da Web é usado para configurar uma conexão Secure ACS

Cisco. *

_______________________________________________________________

5.

Qual é a diferença entre usar o comando login local e usando

autenticação local AAA para autenticar o acesso do administrador?

AAA

local fornece uma maneira de configurar métodos de backup de

autenticação; login local não. *

_______________________________________________________________

6.

Devido aos controles de segurança implementados, um usuário só

pode acessar um servidor com FTP. Que componente AAA faz isso?

autorização*

_______________________________________________________________

7.

Quais são os dois AAA método de acesso afirmações são

verdadeiras? (Escolha dois.)

modo

de caracteres fornece aos usuários com acesso privilegiado EXEC

administrativo e requer o uso do console, vty, ou as portas tty. *

Modo

de pacote fornece aos usuários remotos acesso aos recursos da rede e

requer o uso de dial-up ou VPN. *

_______________________________________________________________

8.

O que é uma característica de TACACS +?

TACACS

+ fornece autorização dos comandos do roteador em uma base por

usuário ou por grupo.

*

_______________________________________________________________

_______________________________________________________________

_______________________________________________________________

9.

Consulte a exposição. Router R1 é configurado como mostrado. Um

usuário administrativo tenta usar Telnet de roteador R2 para o

roteador R1 utilizando o endereço IP da interface 10.10.10.1.

Contudo, o acesso Telnet é negado. Qual opção corrige esse

problema?

O

usuário administrativo deve usar o nome de usuário admin e senha

Str0ngPa55w0rd.

*

_______________________________________________________________

_______________________________________________________________

10. Consulte a exposição. Na rede mostrado, qual comando AAA registra o uso de comandos de sessão EXEC?

aaa

contabilidade exec TACACS grupo start-stop + *

_______________________________________________________________

11.

Ao configurar uma lista método de autenticação AAA, qual é o

efeito da palavra-chave local?

Ele

aceita um nome de usuário configurado localmente, independentemente

do caso. *

_______________________________________________________________

12.

Qual é o resultado se um administrador configura o comando

autorização aaa antes de criar um usuário com direitos de acesso

completo?

O

administrador é imediatamente bloqueado fora do sistema. *

_______________________________________________________________

13.

Qual afirmação identifica uma diferença importante entre TACACS +

e RADIUS?

O

protocolo TACACS + permite a separação de autenticação de

autorização. *

_______________________________________________________________

14.

Quais são as duas declarações descrevem Cisco Secure ACS? (Escolha

dois.)

Cisco

Secure ACS suporta LDAP. *

Cisco

Secure ACS suporta tanto TACACS + e protocolos RADIUS. *

_______________________________________________________________

15.

Como é que um seguro ACS Cisco melhorar o desempenho do processo de

autorização TACACS +?

reduz

atrasos nas consultas de autorização usando sessões TCP

persistentes *

_______________________________________________________________

16.

Como é que um seguro ACS Cisco melhorar o desempenho do processo de

autorização TACACS +?

reduz

atrasos nas consultas de autorização usando sessões TCP

persistentes *

_______________________________________________________________

17.

O que é um efeito se a autorização AAA em um dispositivo não está

configurado?

Os

utilizadores autenticados são concedidos direitos de acesso

completo. *

_______________________________________________________________

18.

Consulte a exposição. Router R1 foi configurado como mostrado, com

a mensagem de registo resultante. Com base na informação

apresentada, que duas declarações de autenticação AAA são

verdadeiras? (Escolha dois.)

O

usuário bloqueada falha de autenticação. *

O

usuário bloqueada permanece bloqueada até que o comando de bloqueio

do usuário nome de usuário administrador local aaa clara é

emitido. *

_______________________________________________________________

19.

tecnologia que fornece a estrutura para permitir a segurança de

acesso escalável?

autenticação,

autorização e contabilidade *

_______________________________________________________________

20.

Quais são os dois modos são suportados pela AAA para autenticar

usuários para acessar a rede e dispositivos? (Escolha dois.)

modo

de caracteres *

modo

pacote *

_______________________________________________________________

21.

Quais são as duas características são incluídas por ambos os

TACACS + e protocolos RADIUS? (Escolha dois.)

criptografia

de senha *

utilização

de protocolos da camada de transporte *

_______________________________________________________________

Novas

questões Secções

22.

Após a contabilidade estiver ativada em um dispositivo IOS, como é

uma lista método de contabilidade padrão aplicado?

A

lista método de contabilidade padrão é aplicada automaticamente a

todas as interfaces, exceto aqueles com listas método de

contabilidade nomeados. *

_______________________________________________________________

23.

A empresa está implantando o controle de acesso ao dispositivo do

usuário por meio de um aparelho NAC como parte da solução Cisco

TrustSec. Qual dispositivo é necessário para servir como a direcção

central para o controle de acesso?

Cisco

NAC Gerente *

_______________________________________________________________

24.

Uma empresa global está implantando Cisco Secure ACS para gerenciar

o acesso do usuário ao seu campus sede. O administrador de rede

configura o ACS para usar vários bancos de dados externos para os

usuários de diferentes regiões geográficas. O administrador cria

grupos de usuários para coincidir com esses bancos de dados. O que é

um propósito de criar diferentes grupos de usuários para autenticar

através do seguro ACS Cisco?

para

acomodar qualquer diferença no processo de autorização entre o ACS

e um banco de dados externo. *

_______________________________________________________________

25.

Consulte a exposição. Um administrador de rede configura a

autenticação AAA em R1. Quando o administrador testa a configuração

telneting a R1 e nenhum servidor ACS pode ser contactado, qual a

senha deve usar o administrador, a fim de iniciar sessão com

sucesso?

Pa

$$ w0rd *

_______________________________________________________________

26.

Que componente de AAA é usado para determinar quais recursos um

usuário pode acessar e quais operações o usuário tem permissão

para executar?

autorização*

_______________________________________________________________

_______________________________________________________________

27.

Consulte a exposição. Um administrador de rede configura a

autenticação AAA em R1. Qual é a afirmação descreve o efeito da

palavra-chave única ligação na configuração?

O

desempenho de autenticação é reforçada, mantendo a ligação ao

servidor TACACS + aberto. *

28.

Por causa dos controles de segurança implementados, um usuário só

pode acessar um servidor com FTP. Que componente AAA faz isso?

auditoria

autenticação

autorização

contabilidade

acessibilidade

CCNA Security

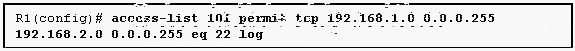

1. Consulte a exposição. A declaração ACL é o único explicitamente configurado no roteador. Com base nesta informação, que duas conclusões podem ser tiradas sobre as ligações de rede de acesso remoto? (Escolha dois.)

conexões SSH a partir da rede 192.168.1.0/24 para a rede 192.168.2.0/24 são permitidos. *

Telnet conexões da rede 192.168.1.0/24 para a rede 192.168.2.0/24 são bloqueados. *

_______________________________________________________________

2. Quais são os dois são características de ACLs? (Escolha dois.)

ACLs estendidas podem filtrar TCP e UDP destino. *

ACLs estendidas podem filtrar endereços IP de origem e de destino. *

_______________________________________________________________

3. zona de firewall política baseada em zona que é definida pelo sistema e se aplica ao tráfego destinado para o roteador ou proveniente do router?

zona de auto *

4. Consulte a exposição. Se um hacker na rede externa envia um pacote IP com endereço de origem 172.30.1.50, endereço de destino 10.0.0.3, porta de origem 23, e porta de destino 2447, o que o Cisco IOS firewall fará com o pacote?

O pacote é descartado. *

_______________________________________________________________

5. Quais são os dois parâmetros são rastreadas por CBAC para o tráfego TCP, mas não para o tráfego UDP? (Escolha dois.)

número sequencial*

Porto de destino*

flags SYN e ACK *

_______________________________________________________________

6. Qual é o primeiro passo para configurar um firewall de políticas baseadas em zona Cisco IOS usando o CLI?

Criar zonas. *

_______________________________________________________________

7. mapas Classe identificar parâmetros de tráfego e de tráfego para a aplicação da política com base no qual três critérios? (Escolha três.)

grupo de acesso *

protocolo*

mapa classe subordinada *

_______________________________________________________________

8. declaração que descreve as características do pacote de filtragem e firewalls stateful como eles se relacionam com o modelo OSI?

Um firewall de filtragem de pacotes normalmente pode filtrar até a camada de transporte, enquanto um firewall stateful pode filtrar até a camada de sessão. *

_______________________________________________________________

9. Para um firewall dinâmico, que a informação é armazenada na tabela de fluxo de sessão com estado?

endereços IP de origem e de destino, e números de porta e informações sequenciar associada a uma sessão específica *

_______________________________________________________________

10. O que é uma limitação do uso de grupos de objetos dentro de uma entrada de controle de acesso?

Não é possível apagar um grupo de objetos ou fazer um grupo objeto vazio se o grupo objeto já é aplicado a uma ACE. *

_______________________________________________________________

11. Quando usando PCC para aplicar um ACL, o administrador recebeu uma mensagem informativa indicando que uma regra já foi associada com a interface designada na direcção designada. O administrador continuou com a associação, selecionando a opção de mesclagem. Qual afirmação descreve o efeito da opção que foi escolhida?

A nova regra de acesso combinado foi criada usando o novo número de regra de acesso. ACE duplicados foram removidas. *

_______________________________________________________________

12. Qual declaração descreve corretamente como uma ACL pode ser usado com o comando de acesso de classe para filtrar o acesso vty a um roteador?

Uma ACL estendida pode ser usado para restringir o acesso vty com base em endereços de origem específicos e protocolo, mas o destino só pode especificar a palavra-chave qualquer. *

_______________________________________________________________

13. Para facilitar o processo de solução de problemas, que de entrada mensagem de ICMP deve ser permitido em uma interface externa?

resposta de eco *

_______________________________________________________________

14. Qual comando é usado para ativar um ENG_ACL IPv6 ACL nomeada em uma interface para que o tráfego filtros roteador antes de acessar a tabela de roteamento?

ipv6 tráfego-filtro ENG_ACL in *

_______________________________________________________________

15. Qual afirmação descreve uma política de segurança comum para uma configuração de firewall DMZ?

O tráfego que se origina a partir da interface DMZ é permitido seletivamente para a interface externa. (Aviso pergunta semelhante! Use essa resposta se esta resposta disponível. Caso contrário, use o outro) *

O tráfego que se origina a partir da interface dentro é geralmente bloqueado totalmente ou muito selectivamente permitida para a interface externa. *

_______________________________________________________________

16. Ao configurar um firewall política baseada em zona Cisco IOS, que duas ações pode ser aplicado a uma classe de tráfego? (Escolha dois.)

solta*

inspecionar*

_______________________________________________________________

17. Consulte a exposição. Qual afirmação descreve a função das ACEs?

Esses ACEs permitem IPv6 tráfego vizinho descoberta. *

_______________________________________________________________

18. Na implementação de um tráfego ACL de entrada da Internet, que deve ser incluído para impedir a falsificação de redes internas?

ACEs para evitar o tráfego de espaços de endereços privados *

_______________________________________________________________

19. Qual afirmação descreve uma das regras que regem o comportamento da interface no contexto da implementação de uma configuração de firewall de políticas baseadas em zona?

Por padrão, o tráfego é permitida a circulação entre interfaces que são membros da mesma zona. *

_______________________________________________________________

20. Consulte a exposição. Qual afirmação é verdadeira sobre o efeito dessa configuração de firewall de políticas baseadas em zona Cisco IOS?

# 20 é velho, imagem está errado

-O Firewall permitirá automaticamente HTTP, HTTPS, FTP e tráfego de G0 / 0 a S0 / 0/0 e irá monitorar as conexões. Acompanhando a conexão só permite o tráfego de retorno a ser permitida através do firewall na direção oposta.

21. Além dos critérios utilizados pela ACLs estendidas, que condições são usados por um firewall clássico para filtrar o tráfego?

informações sobre a sessão de protocolo de camada de aplicação *

____________________

22. Consulte a exposição. Qual recurso de segurança Cisco IOS é implementado em FW router?

firewall clássico *

23. Quais são os três declarações descrever as regras de firewall de políticas baseadas em zona que governam o comportamento da interface e do tráfego em movimento entre as interfaces membros da zona? (Escolha três.)

Passe, inspecionar e opções de gota só pode ser aplicada entre duas zonas. *

Se o tráfego é flua entre todas as interfaces em um roteador, cada interface deve ser um membro de uma zona. *

Para permitir o tráfego de e para uma interface membro zona, permitindo uma política ou inspecionar o tráfego deve ser configurado entre essa zona e qualquer outra zona. *

24. Quando o log está habilitado para uma entrada ACL, como é que os pacotes Switch Router filtrada pela ACL?

comutação de processos *

25. Quando um firewall política baseada em zona Cisco IOS está sendo configurado, que duas ações pode ser aplicado a uma classe de tráfego? (Escolha dois.)

inspecionar*

solta*

26. Um roteador foi configurado como um firewall clássico e uma ACL de entrada aplicada à interface externa.

Uma entrada ACL dinâmica é adicionado à interface externa na direcção de entrada. *

27. Consulte a exposição. O que é representada pela área marcada como "A"?

DMZ *

28. Quais são as duas características de ACLs? (Escolha dois.)

ACLs estendidas podem filtrar endereços IP de origem e de destino. *

ACLs estendidas podem filtrar TCP e UDP destino. *

Nova pergunta: "Que tipo de pacote é incapaz de ser filtrados por uma ACL de saída?"

pacote -router gerado

"Qual é a afirmação descreve uma das regras que regem o comportamento da interface no contexto da implementação de uma configuração de firewall de políticas baseadas em zona?"

Por Padrão, o tráfego é permitida a circulação entre interfaces que são membros da mesma zona.

A maioria destes são redigidas um pouco diferente agora, mas o mais importante, # 5 é agora "Quais são os dois parâmetros são monitorados por um firewall clássico para o tráfego TCP, mas não para o tráfego UDP? (Escolha dois.)"

número sequencial

Flags SYN e ACK

# 20 é velho, imagem está errado e as opções são:

Quando um ACL internet de tráfego de entrada está a ser implementado, o que deve ser incluído para impedir a falsificação de redes internas?

ACEs para evitar o tráfego de espaços de endereços privados *

CCNA Security

1. Um gerente de segurança da rede foi encarregado de apoiar alguns funcionários para trabalhar em casa em uma base a tempo parcial. O Cisco produto seguro acesso permitirá que este gerente para fornecer serviços seguros de voz e vídeo gerenciáveis com esse grupo de pessoas?

Cisco Virtual Office *

2. Quais características dois de segurança devem ser implementadas quando SCP é uma parte de um plano de segurança da empresa? (Escolha dois.)

autorização AAA *

3. Quais são dois atributos de uma análise de risco qualitativa? (Escolha duas.) É mensurável.

É exploratória. *

É descritivo. *

4. Por que uma organização realizar uma análise quantitativa dos riscos para ameaças de segurança de rede?

para que a organização possa se concentrar recursos onde eles são mais necessários *

5. Qual é o objetivo da ferramenta de teste de rede Tripwire?

para avaliar a configuração contra as políticas estabelecidas, melhores práticas recomendadas e padrões de conformidade *

6. Um gerente de rede apresentou para a alta gerência que a ameaça de fogo no centro de dados tem um fator de exposição de 70 por cento. O que isto significa?

70 por cento de todo o equipamento do centro de dados seria destruída se houvesse um incêndio. *

7. Que princípio a segurança das operações destina-se a garantir que um único indivíduo não controla duas ou mais fases de uma operação?

separação de funções *

8. teste de segurança que é apropriado para a detecção de deficiências do sistema, tais como erro de configuração, senhas padrão e alvos potenciais de negação de serviço?

varredura de vulnerabilidades *

9. Que situações são abordadas por um plano de continuidade de negócios?

as operações continuadas de uma organização em caso de uma interrupção de desastre ou serviço *

10. Qual é o principal objetivo da Cisco SIO?

para identificar o tráfego malicioso e desenvolver regras para pará-lo *

_______________________________________________________________

11. Preencha o espaço em branco. análise de risco é usada para estimar a probabilidade e gravidade de ameaças a um sistema.

_______________________________________________________________

12. Como é que ajuda a digitalização em rede avaliar a segurança das operações?

Ele pode detectar portas TCP abertas em sistemas de rede. *

_______________________________________________________________

13. Na análise quantitativa de risco, o termo é usado para representar o grau de destruição que ocorreria se um evento ocorreu?

fator de exposição *

_______________________________________________________________

14. Que tarefa de segurança é relevante na fase de disposição do SDLC?

garantindo que os dados são excluídos, apagados ou substituídos *

_______________________________________________________________

15. Qual deve ser o principal objectivo de um plano de contingência e recuperação de desastres?

identificar métodos aceitáveis de recuperação em eventos mais provável de acontecer *

_______________________________________________________________

16. Usando a análise quantitativa de risco, qual é a expectativa de perda anual a uma organização de um evento que tem expectativa de perda única de US $ 500.000 e uma taxa anualizada de ocorrência de 0,03?

$ 15.000 *

_______________________________________________________________

17. O componente da arquitetura Cisco SECUREX implanta automaticamente regras de segurança para dispositivos Cisco?

SIO *

_______________________________________________________________

18. Qual componente de política de segurança define o que os usuários estão autorizados e não autorizados a fazer sobre os sistemas da empresa?

Política de Utilização Aceitável*

_______________________________________________________________

19. Um gerente de nova rede de uma pequena empresa é apresentado com uma lista do técnico que é responsável por backups de servidor. O técnico fornece a seguinte lista de práticas atuais.

mídia em branco é sempre usado.

backups do servidor são realizadas em uma base semanal.

Apenas três pessoas (o técnico, um de pares, e ao supervisor do técnico) tem direitos para executar os backups.

As lojas técnico os backups em um incêndio à prova de seguro no armário de fiação.

Duas vezes por mês, o técnico e supervisor de fazer uma cópia de backup separado para um local seguro fora do local.

Que a prática seria melhor modificar a fim de melhorar esse processo para que ele esteja em conformidade com as melhores práticas recomendadas para um programa de backup seguro?

Duas pessoas devem armazenar de forma segura a mídia de backup no local. *

_______________________________________________________________

20. Uma nova pessoa se juntou à equipe de operações de segurança para uma unidade de produção. O que é um escopo comum de responsabilidade por essa pessoa?

manutenção do dia-a-dia da segurança da rede *

_______________________________________________________________

21. Qual é o objectivo da política que governa a estrutura de hierarquia política de segurança?

Ele descreve as metas de segurança globais da empresa para os gestores e equipe técnica. *

_______________________________________________________________

22. Que tipo de documento de política de segurança é que inclui detalhes de implementação que geralmente contêm passo-a-passo as instruções e gráficos?

documento de procedimento *

_______________________________________________________________

23. Quais são as três tarefas de segurança relacionados com a fase de disposição do ciclo de vida de desenvolvimento de sistemas? (Escolha três.)

saneamento de mídia *

hardware e eliminação software *

preservação informações *

_______________________________________________________________

24. Qual é o propósito de uma campanha de sensibilização para a segurança?

para chamar a atenção dos trabalhadores sobre questões de segurança *

_______________________________________________________________

25.

Coloque as opções na seguinte ordem:

aplica-se o controle de acesso baseado em políticas

aplica políticas de segurança, atualizando as máquinas não compatíveis

fornece acesso em conformidade com as políticas baseadas em regras

oferece serviços de rede para funcionários remotos

Modelagem

do banco de dados

Iniciamos

a programação do sistema com a criação do banco de dados. De

acordo com a apresentação do sistema, teremos as seguintes

particularidades das entidades do sistema:

O

usuário será identificado por um login e uma senha.

- Para a composição de um link é necessário um texto e um endereço (URL) a fim de gerá-lo dinamicamente através da tag <a href="endereço" target=_blank>Texto</a>. Além disso, cada endereço fará parte do acervo de um usuário, poderá ser listado através das categorias, ser encontrado através de palavras-chaves na busca e poderá ser listado tanto no item Recentes quanto no item Mais Acessados.

Assim, uma forma de modelar este sistema seria da seguinte forma:

Objetivos

Parte 1: Usar ferramentas de colaboração

• Identificar a percepção atual das ferramentas de colaboração.

• Identificar as principais razões para usar as ferramentas de colaboração.

Parte 2: Compartilhar documentos com o Google Drive

Parte 3: Explorar conferências e reuniões Web

Parte 4: Criar páginas wiki

Histórico/cenário

As ferramentas de colaboração de rede oferecem a oportunidade de pessoas trabalharem juntas de forma eficiente e produtiva sem as restrições de localização ou fuso horário. Os tipos de ferramentas de colaboração incluem compartilhamento de documentos, reuniões Web e wikis.

Na parte 1, você identificará as ferramentas de colaboração que você usa no momento. Você também pesquisará algumas ferramentas de colaboração populares utilizadas atualmente. Na parte 2, você trabalhará com o Google Drive. Na parte 3, você investigará as conferências e reuniões Web e, na parte 4,trabalhará com wikis.

Recursos necessários

Dispositivo com acesso à Internet

Parte 1: Uso de ferramentas de colaboração

Etapa 1: Enumere algumas ferramentas de colaboração que você usa atualmente.

Etapa 2: Liste alguns motivos para usar ferramentas de colaboração.

Parte 2: Compartilhamento de documentos com o Google Drive

Na parte 2, você irá explorar as funções do compartilhamento de documentos usando o Google Drive para configurar o compartilhamento de documentos. O Google Drive, oficialmente Google docs, é um serviço do pacote office baseado na Web e de armazenamento de dados que permite que os usuários criem e editem documentos online, enquanto colaboram em tempo real com outros usuários. O Google Drive fornece 5 GB de armazenamento para cada conta gratuita do Google. Você pode adquirir mais espaço de armazenamento, se necessário.

Etapa 1: Crie uma conta do Google.

Para usar os serviços do Google, você deve primeiro criar uma conta do Google. Esta conta pode ser usada com todos os serviços do Google, incluindo o Gmail.

a. Acesse www.google.com e clique em Fazer login (localizado no canto superior direito da página Web).

b. Na página Web Contas do Google, se você já tiver uma conta do Google, poderá fazer login agora; caso contrário, clique em INSCREVA-SE.

c. Na página Criar uma nova conta do Google, preencha o formulário à direita. O nome digitado no campo Escolha seu nome de usuário se torna o nome da conta. Não é necessário fornecer o celular ou o endereço de e-mail atual. Você deve concordar com os Termos de Serviço e a Política de Privacidade do Google antes de clicar em Próxima etapa.

d. A próxima página Web permite que você adicione uma foto de perfil, se desejar. Clique em Próxima etapa para concluir o processo de criação de conta.

Etapa 2: Criar um novo documento.

a. Entre no Google usando as credenciais de acesso que você criou na etapa 1. Digite

http://drive.google.com no navegador e pressione Enter. Isso o levará para o Google Drive.

b. Clique no botão CRIAR para exibir um menu suspenso que permite selecionar o tipo de documento que será criado. Selecione Documento.

O novo documento será exibido. Muitas das funções do editor do Google funcionam de forma similar ao Microsoft Word.

Etapa 3: Compartilhar um documento do Google.

a. Depois que o documento em branco do Google abrir, você pode compartilhá-lo, clicando no botão Compartilhar (no canto superior direito da página Web).

b. Nomeie o novo documento e clique no botão Salvar.

c. Na página de Configurações de compartilhamento, no campo de texto Adicionar pessoas, você poderá inserir nomes de e-mail do Google, endereços de e-mail ou grupos com os quais compartilhará este documento.

d. Assim que você começar a inserir as informações na caixa Adicionar pessoas, a caixa fornecerá mais opções. O menu suspenso Pode editar permite escolher os privilégios do documento (Pode editar, Pode comentar, Pode exibir) para as pessoas que você adicionar. Também é possível especificar como notificar essas pessoas sobre esse documento (Enviar uma cópia para mim ou Colar o próprio item no e-mail). Clique em Compartilhar e salvar.

e. Clique no botão Concluído. Isso levará você de volta ao documento aberto.

f. Todos os usuários com privilégios de compartilhamento podem visualizar este documento ao mesmo tempo. Os usuários com privilégios de edição podem editar este documento enquanto outros o visualizam.

g. Se o documento for visualizado por alguém enquanto você estiver nele, você poderá ver quem é clicando no menu suspenso outro(s) visualizador(es) (no canto superior direito do documento).

Etapa 4: Fechar um documento do Google.

Para fechar um documento do Google, mova o cursor para o nome do documento na parte superior da tela e uma seta para a esquerda será exibida à esquerda do nome. Clique na seta para voltar à página inicial do Google Drive. O documento foi salvo automaticamente.

O novo documento será exibido na parte superior da lista de documentos em Meu Drive.

Etapa 5: Informações adicionais

O Google desenvolveu aplicativos para computadores e smartphones. Para obter mais informações sobre o Google Drive, vá para http://drive.google.com. O YouTube também é uma fonte viável dos tutoriais do Google Drive.

Parte 3: Explorar conferências e reuniões Web

As reuniões Web combinam o compartilhamento de arquivos e apresentações, com voz, vídeo

e compartilhamento da área de trabalho. O Cisco WebEx Meeting Center é um dos principais produtos de reunião Web disponíveis hoje.

Na parte 3 deste laboratório, você assistirá a um vídeo produzido pela Cisco que analisa os recursos contidos no WebEx Meeting Center. O vídeo se encontra no YouTube no seguinte link:

http://www.youtube.com/watch?v=fyaWHEF_aWg

Parte 4: Criar páginas Wiki

“Wiki” é uma palavra do idioma havaiano que significa rápido. Em termos de networking, uma wiki é uma ferramenta de colaboração baseada na web que permite a quase qualquer pessoa postar imediatamente informações, arquivos ou gráficos em um site comum para que outros usuários possam lê-los e modificá-los.

Uma wiki fornece acesso à página inicial que tem uma ferramenta de pesquisa para ajudar você a localizar os artigos de seu interesse. Uma wiki pode ser instalada para a comunidade da Internet ou por trás de um firewall corporativo para uso de funcionários. O usuário não somente lê o conteúdo da wiki, mas também participa ao criar conteúdo em um navegador.

Embora muitos servidores de wiki diferentes estejam disponíveis, os seguintes recursos comuns foram formalizados em todo wiki:

• Qualquer navegador pode ser usado para visualizar ou editar páginas ou criar novo conteúdo.

• Links de edição e automáticos estão disponíveis para se editar uma página e fazer o link automático das páginas. A formatação de texto é similar à criação de um e-mail.

• Um mecanismo de busca é usado para localização rápida de conteúdo.

• O controle de acesso pode ser configurado pelo criador de tópicos, definindo quem tem permissão para editar os conteúdos.

• Uma wiki é um grupo de páginas Web com diferentes grupos de colaboração.

Nesta parte do laboratório, você usará a Conta do Google que você criou na parte 2 e criará uma página wiki

no Google Sites.

Etapa 1: Inscreva-se no Google Sites.

Vá para http://sites.google.com e faça login usando a Conta do Google que você criou na parte 2 deste laboratório.

Etapa 2: Clique em CRIAR.

Etapa 3: Nomeie o novo site da wiki.

No campo Nomeie seu site, digite um nome para o novo site da wiki. Você precisará criar um nome exclusivo para o site que não tenha sido usado por qualquer outro usuário do Google. O Google também exige que você insira o código (exibido na parte inferior da tela) para evitar que scripts automatizados, chamado robôs Web, criem vários sites. Depois de inserir o nome do site, clique no botão CRIAR. Se alguém já tiver usado o nome do site, será solicitado que você insira outro nome.

Etapa 4: Edite a aparência do novo site da wiki.

a. O Google forneceu modelos para alterar a aparência de seu novo site da wiki. Clique no menu suspenso

Mais e em Gerenciar o site.

Laboratório - Pesquisa de ferramentas de colaboração em rede

b. Clique em Temas na parte inferior da barra lateral esquerda.

c. Selecione um tema que seja atrativo e clique em SALVAR.

d. Depois de salvar sua seleção do tema, clique no nome do site em Gerenciar o site.

Etapa 5: Atualize a página inicial.

a. A página inicial é a primeira página que todos verão ao entrarem em seu site da wiki. Você pode editar o conteúdo desta página clicando no botão editar. Nele, você pode adicionar texto, figuras ou qualquer outra coisa para exibição nesta página.

b. Clique em Salvar após ter feito as alterações. Isso levará você para fora do modo de edição de página.

Etapa 6: Criar uma página wiki.

a. Para criar uma nova página que você e os visitantes possam usar para fazer postagens, clique no ícone de nova página.

b. No campo Nomeie sua página, insira um nome de página. No exemplo abaixo, o nome Roteadores é usado como tópico desta página.

c. Clique no menu suspenso Página Web e selecione Anúncios. O Google usa esse termo para indicar uma página wiki.

d. Clique em CRIAR para criar sua nova página wiki.

e. Sua nova página wiki, chamada Roteadores, exibe e tem uma opção de menu Nova postagem que permite que as informações sejam adicionadas à página. (Observe que a barra lateral esquerda tem um novo link para permitir que os visitantes do site acessem esta página.)

Etapa 7: Compartilhe seu site.

Um site da wiki não será de fato um site da wiki a menos que outras pessoas possam contribuir. Há muitas formas de compartilhar seu novo site. Neste exemplo, mostraremos como compartilhar seu site para pessoas designadas que tenham contas do Gmail.

a. No site da wiki, clique em Compartilhar.

b. Adicione um nome, um endereço de e-mail ou um grupo ao qual você conceda acesso a este site.

c. Assim que você começar a inserir as informações na caixa Adicionar pessoas, a caixa fornecerá mais opções. O menu suspenso Pode editar permite escolher os privilégios do documento (Pode editar, Pode comentar, Pode exibir) para as pessoas que você adicionar. Também é possível especificar como notificar essas pessoas sobre esse documento (Enviar uma cópia para mim ou Colar o próprio item no e-mail). Clique em Compartilhar e salvar.

d. Clique em Compartilhar e salvar para salvar suas configurações de compartilhamento.

A página Gerenciar o site exibe as pessoas que têm acesso a seu site. Clique no nome do site para retornar à página inicial.

Etapa 8: Forneça o URL do site.

Você pode informar o URL para o novo site adicionando o nome de seu site no final do URL do site do Google, conforme mostrado aqui: http://sites.google.com/site/(sitename).

Etapa 9: Encontre informações adicionais.

Você pode encontrar uma rápida visão geral de como uma wiki funciona em

http://www.youtube.com/watch?v=-dnL00TdmLY.

Outros exemplos de wikis e de seus sites incluem:

• Wikipédia — http://www.wikipedia.org/

• Atlassian Confluence (uma wiki popular de negócios) — http://www.atlassian.com/software/confluence/

• Wikispaces (outra wiki gratuita) — http://www.wikispaces.com/

Reflexão

1. Você se lembra de outras ferramentas de colaboração usadas atualmente no mundo comercial?

_______________________________________________________________________________________

2. Quais ferramentas de colaboração você encara como úteis para um administrador de rede?

_______________________________________________________________________________________